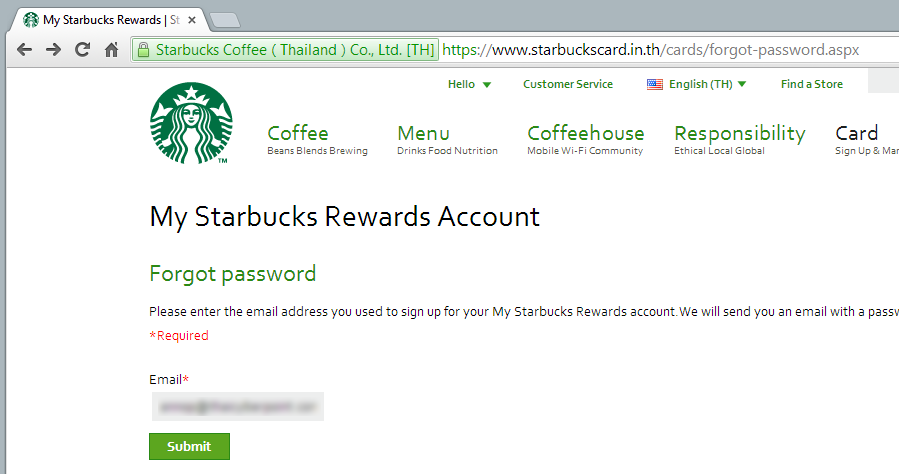

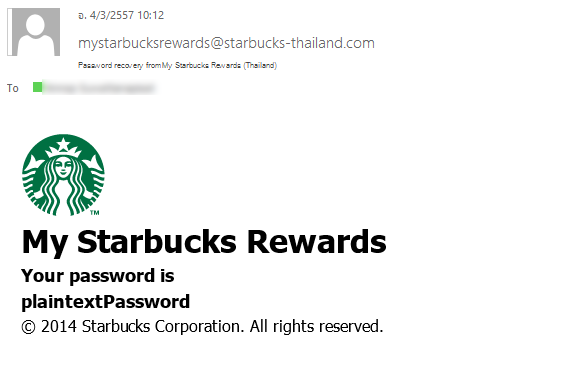

ว่ากันตามจริง เว็บคนไทยส่วนใหญ่ไม่ได้รับผลกระทบจากบั๊ก Heartbleed กันเสียเท่าไหร่นัก เพราะ “ส่วนใหญ่ไม่ใช้ TLS/SSL” ซึ่งแม้แต่เว็บอันดับต้นๆ ของไทยเท่าที่ตรวจสอบก็ไม่ได้ใช้แม้จะมีการรับ-ส่งข้อมูลสำคัญเช่น ชื่อสมาชิก และรหัสผ่าน อย่าเป็นเรื่องปรกติ

ในความคิดเห็นส่วนตัวแล้วอยากให้มีการออกประกาศ เพื่อสร้างความใส่ใจต่อการคุ้มครองข้อมูลส่วนตัวว่า “เว็บไทยที่มีการรับข้อมูลที่สำคัญ จำพวกชื่อสมาชิก และรหัสผ่าน ควรใช้ TLS/SSL ในการติอต่อสื่อสารข้อมูลอย่างยิ่ง” เพราะเว็บคนไทยเราน้อยมากที่จะใช้ TLS/SSL ซึ่งหากเว็บที่ไม่ได้ใช้ TLS/SSL ในขั้นตอนการรับ-ส่งข้อมูลสำคัญเหล่านั้นเป็นปัญหาที่หนักหนาสาหัสกว่าบั๊กของ Heartbleed มากนัก เพราะปัญหาบั๊ก Heartbleed นั้นตั้งถูกตั้งบนสมมติฐานว่า private key อาจจะถูกขโมยไป ทำให้การดักฟังข้อมูลระหว่างเว็บและสมาชิกที่สื่อสารบน TLS/SSL ถูกดักฟังได้จากการใช้ private key ที่ถูกขโมยไปนำมาถอดรหัสเพื่อดักฟัง แต่เว็บที่ไม่มี TLS/SSL เพื่อบริการให้กับสมาชิกโดยป้องกันการถูกดักฟังนั้น คนดักฟังไม่ต้องสนใจว่าจะหาอะไรมาถอดรหัสออดแต่อย่างใด เพราะข้อมูลที่สื่อสารไปมานั้นมันเปลื่อยโล่งทั้งหมด ใครดักฟังก็เห็นได้ทันที และมันเป็นปัญหาที่ใหญ่กว่ามาก

ฉะนั้นใครใช้งานเว็บคนไทยที่ไม่ได้ใช้การติดต่อบน TLS/SSL เพื่อใช้ในการเข้ระบบ ควรใช้รหัสผ่านแยกจากบริการสำคัญอื่นๆ ทุกบริการ เพื่อความปลอดภัยสูงสุด!!!

หมายเหตุเพิ่มเติม: Heartbleed เป็นบั๊กที่เป็นข้อผิดพลาดของซอฟต์แวร์สำหรับการติดต่อสื่อสารที่ชื่อ OpenSSL ซึ่งเป็นเพียงซอฟต์แวร์ยอดนิยมสูงมากตัวหนึ่งในกลุ่มใช้ open souce software ที่ใช้เป็นมาตรฐานสำหรับการติดต่อสื่อสารแบบ TLS/SSL ซึ่งมีผลกระทบต่อระบบที่ใช้งาน TLS/SSL เป็นวงกว้างมาก แต่กระนั้นในตลาดก็ยังมีซอฟต์แวรเข้ารหัสในรูปแบบเดียวกันตัวอื่นๆ ที่ไม่ได้รับผลกระทบเช่นระบบ IIS ของ Microsoft (ที่ธนาคารไทยส่วนใหญ่ใช้) หรือซอฟต์แวร์เข้ารหัสการสื่อสารตัวอื่นๆ ที่ไม่ได้ใช้ OpenSSL เป็นตัวเข้ารหัสการติดต่อสื่อสารด้วย TLS/SSL