เรื่องราวทั้งหมดที่เขียน รวบรวมมาจาก status ทั้งหมดใน Facebook ตลอด 5 วันที่ผ่านมา เอามาสรุปใหม่ เพื่อให้อ่านได้ง่าย โดยยืนพื้น status แรกไว้ก่อน เพื่อไม่ให้กระจัดกระจายไปมากกว่านี้ แน่นอนว่ามีประเด็นใหม่ ๆ และข้อมูลใหม่ ๆ ออกมาเสมอ ฉะนั้น ข้อมูล status ใน Facebook เลยตกไปค่อนข้างเร็ว และบางครั้งการกลับไปปรับปรุงให้ทันสมัยเลยค่อนข้างยาก

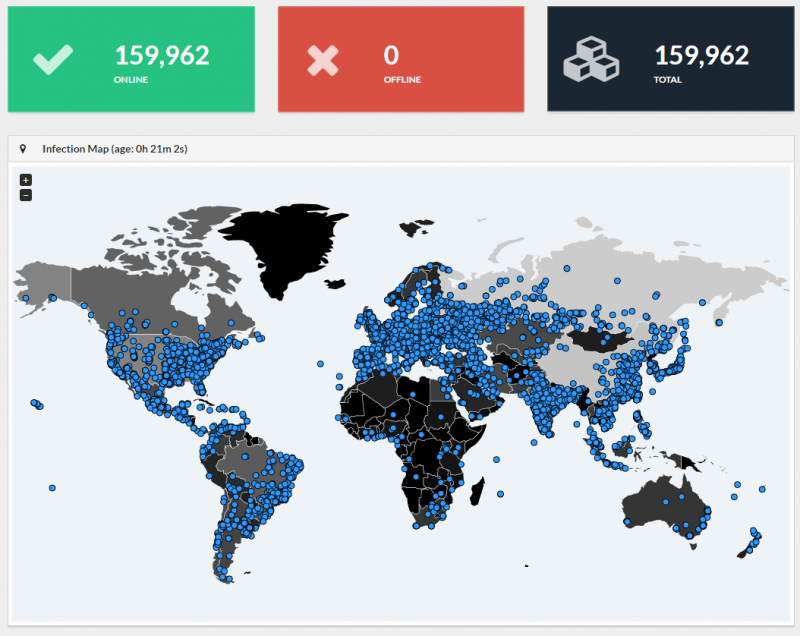

Malware ประเภทเรียกค่าไถ่ (ransomware) ชื่อ WannaCry (WannaCrypt, WCry หรือ Wana Decrypt0r version 2.0) ระบาดหนักชั่วข้ามคืน (ประเทศไทย) ประมาณ 02:00 น. เป็นต้นมา สร้างความเสียหายทั่วโลก โดยเวลา 12:00 น. วันที่ 13/5/2017 (ผ่านมาแล้ว 10 ชั่วโมง) โดนโจมตีไปกว่า 100,000 เครื่องทั่วโลก จุดเริ่มต้นถูกโจมตีที่แถบยุโรปก่อน

ในเวลาต่อมานักวิจัยด้านความมั่นคงปลอดภัย MalwareTech ได้ตรวจสอบ และพบว่า WannaCry จะตรวจสอบไปยัง domain ที่ชื่อว่า iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com ก่อนเสมอ ว่ามี domain name ดังกล่าว หรือไม่ ถ้ามีจะหยุดการทำงานลง ทำให้นักวิจัยคนดังกล่าวทำการจด domain นั้นเพื่อทดสอบว่ามันคือ kill switch หรือไม่ ซึ่งก็เป็นไปตามคาด kill swtich ทำงาน การแพร่กระจายได้หยุดลง

I will confess that I was unaware registering the domain would stop the malware until after i registered it, so initially it was accidental.

— MalwareTech (@MalwareTechBlog) May 13, 2017

เมื่อการแพร่กระจายในระลอกแรกสิ้นสุดลงไม่นาน WannaCry รุ่นใหม่ ที่ตัดการทำงาน kill switch ก็เริ่มระบาดอีกครั้ง นั้นหมายความว่า การต่อสู้ยังไม่จบลง และมันคงอยู่ต่อไปใน internet ตราบเท่าที่ยังมีเครื่องคอมพิวเตอร์ที่ยังมีช่องโหว่ที่ WannaCry ใช้ประโยชน์ได้อยู่ต่อไป

พอเราทราบที่มาของมันแล้ว มาดูกันต่อไปว่า ตัว ransomware นี้อาศัยช่องโหว่ของ Server Message Block version 1 (SMBv1) บน Windows ที่มีชื่อเรียกว่า ETERNALBLUE ในการแพร่กระจายตัวเองผ่านเครือข่าย ทั้งบนอินเตอร์เน็ต และเครือข่ายภายในองค์กร ซึ่งมันสั่งทำงานได้ด้วยตัวเองโดยไม่ต้องมีการสั่งจากผู้ใช้งานบนเครื่องที่ถูกติดตั้ง ransomware แบบตัวอื่น ๆ ก่อนหน้านี้ ทำให้มันทำตัวเหมือน worm ด้วยในตัวเดียวกัน (แพร่กระจาย และทำงานได้เอง)

ว่าง่ายๆ คือ มันไม่ต้องเคาะประตูห้องครับ มันมีกุญแจไขประตูห้องเลย แล้วก็เข้ามาในห้องเอาของทั้งห้องออกไปเรียกค่าไถ่เลย ถ้าเป็นแบบอีเมลที่เคยเจอๆ กันมา คือมันเคาะประตูห้องคุณก่อน ถ้าไม่เปิดโปรแกรมรันมันก็เข้ามาไม่ได้

เจ้าตัวนี้มันน่ากลัวตรงนี้แหละ เพราะมัน scan หาเครื่องเหยื่อ เหมือนกับโจรมี master key ไล่เปิดประตูห้องทีละห้อง แล้วก็ไขไปเรื่อยๆ ทุกคอนโด ใครไม่เปลี่ยน ไม่ล็อคหลายชั้นก็เสร็จโจรไป

ด้านล่างคือ วิดีโอตัวอย่าง ว่าถ้ามีเครื่องติด WannaCry อยู่ใน network มันจะ scan หาเครื่องต่อไปแล้ว copy ต่อเองผ่านช่องโหว่ SMBv1 บนระบบ network ภายใน แล้วยึดเครื่องเพื่อเรียกค่าไถ่เครื่องต่อไปได้เลย ฉะนั้น ถ้าเครื่องคอมพิวเตอร์ใดๆ เปิด public internet จะโดนแบบนี้แหละ เพราะบน internet มีเครื่องที่ WannaCry ใช้เป็น botnet ในการยึดเครื่องอยู่แล้วจำนวนมาก (หลายแสนเครื่องแล้ว)

[youtube https://www.youtube.com/watch?v=K8DJCqSPmdI&w=560&h=315]

[youtube https://www.youtube.com/watch?v=96nIZUc7JVE&w=560&h=315]

จากช่องโหว่ที่นำมาสู่การแพร่กระจายดังกล่าวนั้น Microsoft ได้ออก patch MS17-010 ไปแล้วเมื่อเดือนมีนาคมที่ผ่านมา เพื่อปิดช่องโหว่ที่เกิดจากเครื่องมือแฮกของ NSA ที่หลุดออกมาเผยแพร่เมื่อหลายเดือนก่อน โดย patch ดังกล่าวครอบคลุม Windows version ดังต่อไปนี้

- Windows Vista (Service Pack 2)

- Windows Server 2008 (Service Pack 2) และ Windows Server 2008 R2 (Service Pack 1)

- Windows 7 (Service Pack 1)

- Windows 8.1 และ Windows RT 8.1

- Windows Server 2012 และ Windows Server 2012 R2

- Windows 10

- Windows Server 2016

สำหรับใครที่ใช้ Windows Defender นั้น ทางไมโครซอฟท์อัพเดต Windows Defender ป้องกันภัย WannaCry แล้ว ซึ่งรวมไปถึงผู้ผลิตซอฟต์แวร์ความปลอดภัยแทบทุกรายก็อัพเดตซอฟต์แวร์ของตัวเองแล้วเช่นกัน

และหลังจากการแพร่กระจายของ WannaCry แพร่ออกไปเป็นวงกว้าง Microsoft ในวันที่ 13/5/2017 ได้ปล่อย patch หมายเลข KB4012598 เป็นกรณีพิเศษสำหรับ Windows version ที่หมดการสนับสนุนไปแล้ว ตามรายการด้านล่างนี้

- Windows XP และ Windows XP Embedded

- Windows Vista

- Windows Server 2003 และ Windows Server 2003 Datacenter Edition

- Windows Server 2008

- Windows 8

เมื่อเรารู้ปัญหา การแพร่กระจาย และเครื่องมือในการแก้ไขปัญหา สุดท้ายก็มาสู่แนวทางในการแก้ไขปัญหา

การป้องกันหลัก ๆ ณ ตอนนี้ มี 2 ส่วนหลัก ๆ คือ

1. อัพเดท patch ล่าสุดผ่าน Windows update สำหรับ Windows ที่ยังได้รับการสนับสนุนจาก Microsoft อยู่ และหากเป็น Windows ที่ทาง Microsoft ออก patch เป็นกรณีพิเศษ ให้ติดตั้งแก้ไขลงไป ซึ่งเป็นการแก้ไขปัญหาช่องโหว่นี้ที่ง่าย และตรงจุดที่สุด

2. สำหรับองค์กรที่มีจำนวนเครื่องเยอะจนไม่สามารถอัพเดทได้ทันทีทุกเครื่อง ให้ปิดการเข้าถึง internet ของเครื่องคอมพิวเตอร์ที่ยังไม่ได้อัพเดท patch MS17-010 เพื่อป้องกันขั้นแรก แล้วปิดการใช้งาน SMBv1 และ-หรือตั้ง Rule Firewall ไม่รับการเชื่อมต่อ port 139 และ 445 จากอินเทอร์เน็ต แล้วทยอยติดตั้ง patch ตัวดังกล่าวต่อไป เพื่อแก้ไขปัญหาให้ตรงจุดต่อไป

ทั้งนี้ การแก้ไขปัญหาด้วยวิธีที่ 2 เป็นเพียงการประวิงเวลา และช่วยให้เราสามารถจัดการอะไรได้ง่ายขึ้น ซึ่งการปิด SMBv1 จะมีผลกระทบ อาจทำให้การทำงานต่างๆ หยุดชะงักได้ คือ

- SMBv1 ทำงานบน Windows XP หรือ Windows Server 2003 การปิดอาจทำให้มีปัญหาในการ shared file และ share printer

- ไม่สามารถใช้งานพวก Network Neighborhood สำหรับ Windows รุ่นเก่า ๆ ได้

- NAS, network multi-function printers และอุปกรณ์ที่ใช้การแชร์ไฟล์ บางรุ่นที่ใช้ SMBv1 หากปิดไปจะใช้อุปกรณ์พวกนี้ไม่ได้

ฉะนั้นหากอัพเดท patch เรียบร้อย ก็สามารถเปิด SMBv1 กลับมาใช้งานเพื่อทำงานต่อไปได้

แนวทางป้องกันสำหรับอนาคต

- ไม่ควรเปิด หรือใช้งานไฟล์ใด ๆ ที่ได้มาทางอีเมล จากบุคคลแปลกหน้า หรือคุ้นเคย โดยไม่มีการตรวจสอบอย่างแน่ชัดว่า ไฟล์ที่ส่งมานั้น เป็นการส่งมาโดยบุคลลนั้นจริง ๆ เพื่อปกป้องกันการแอบอ้าง และหลอกให้เราเปิดไฟล์นั้น ซึ่งนำมาสู่การถูกโจมตีด้วย malware ต่าง ๆ

- ใช้ Anti-malware หรือ Internet Security ในการป้องกันตัวเอง และทำการอัพเดทฐานข้อมูลป้องกัน malware อยู่เสมอ

- ควรอัพเดท operating system ต่างๆ ไม่ว่าจะ Windows, Linux หรือ Mac เป็นต้น โดยอัพเดทให้เป็นตัวล่าสุดอยู่ตลอดเสมอเท่าที่ทำได้ เพื่อป้องกันช่องโหว่ใหม่ ๆ ที่เราไม่รู้ว่าในอนาคตจะไปหวยออกที่ operating system ตัวไหน

- ทำการสำรองข้อมูลอย่างสม่ำเสมอ (backup data)

โดยคำแนะนำในการสำรองข้อมูลที่ช่วยลดความสูญเสียของข้อมูลเรา โดยใช้ HDD External 2 ชุด (ใช้คำว่าชุด เพราะอาจจะต่อ RAID หรือใช้แบบเดี่ยวๆ ก็ได้ แล้วแต่กำลังทรัพย์)

HDD External ชุดแรก เก็บแบบ Daily ผมเรียกชุดนี้ว่าแบบ online คือต่อไว้ตลอด โดยใช้โปรแกรม Auto Backup (ส่วนตัวใช้ Acronis True Image) ทำ Daily Backup ข้อมูลเอกสารสำคัญเก็บไว้ทั้งหมด รวมถึงพวกข้อมูลที่ sync บน Cloud อย่าง Dropbox ด้วย ต่อทิ้งไว้ตอนกลางคืนให้มันทำงานทุกวัน

HDD External ชุดสอง เก็บแบบ Weekly และ Monthly ผมเรียกชุดนี้ว่าแบบ offline คือต่อไว้เฉพาะตอนที่เราจะทำการ backup เท่านั้น โดยจะ copy ข้อมูลส่วนของ Daily มาใส่ไว้ที่นี่ ทุกๆ วันเสาร์หรืออาทิตย์เป็นเซ็ตๆ พอครบเดือน จะเก็บ full backup ล่าสุดของเดือนนั้นไว้ 1 เซ็ต สำหรับเดือนนั้นๆ ไว้ เก็บไว้สัก 3 เดือนก็ลบเดือนเก่าทิ้ง พอ backup เสร็จแล้ว ก็ถอดออกจากเครื่องแล้ววางไว้ในที่ปลอดภัย

HDD External จะทำ full encryption (เข้ารหัส) หรือไม่ก็แล้วแต่ถนัด เพราะเป็นการป้องกัน การถูกเอา HDD ไปเปิดเพื่อดูข้อมูลโดยผู้ไม่หวังดีอีกชั้น

ทำแบบนี้เป็นประจำก็แบ่งเบาความเสียหายจาก ransomware ได้เป็นส่วนใหญ่แล้ว

หากคิดว่าการสำรองข้อมูลด้วย HDD จำนวน 2 ชุดอาจจะไม่เพียงพอ สามารถใช้ Cloud Service ช่วยสำรองข้อมูลต่างๆ ได้ อย่างเช่น Dropbox, Onedrive หรือ Google Drive เป็นต้น ก็ช่วยลดความเสี่ยงของข้อมูลลงไปได้อีกมากเลยทีเดียว

โดยงบประมาณก็แล้วแต่ขนาดข้อมูล ซึ่งผมใช้ HDD External 2.5″ ชุดแรกขนาด 500GB ทำ Daily และชุดสองทำ Weekly และ Monthly ขนาด 1TB ก็เพียงพอสำหรับข้อมูลสำคัญ (ค่าใช้จ่ายโดยรวมไม่น่าถึง 5,000 บาท) หรือถ้าใช้ Cloud Service ก็บอกเพิ่มค่าเช่าต่อปีไปตามขนาดข้อมูลสำคัญไปตามแต่กำลังทรัพย์

สุดท้าย ransomware ส่วนใหญ่ หากถูกเรียกค่าไถ่ และต้องการเอาข้อมูลกลับมา มักจะไม่สามารถนำข้อมูลกลับมาได้ในเร็ววัน ซึ่งแน่นอนว่าต้องขอแสดงความเสียใจด้วย สำหรับ WannaCry ณ. วันที่ 17/5/2017 เพราะยังไม่มีตัวถอดรหัสนำข้อมูลกลับได้ ถ้าโดนเข้ากับตัว ก็คงต้องทำใจจ่ายเงินอย่างเดียว

แต่ข่าวร้าย ในขณะนี้ server ของผู้ปล่อย malware ดังกล่าว ก็ไม่สามารถรองรับการส่ง private key เพื่อถอดรหัสกลับมาให้เราได้อย่างมีเสถียรภาพ การจ่ายเงินไปอาจไม่รับประกันว่าจะได้ private key กลับมาเพื่อถอดรหัส

TL; DR: DO NOT PAY THE RANSOM. YOUR FILES ARE GONE. the operators behind #WannaCry are being DDoSed with key requests & cant keep up. https://t.co/Z1YhNhNjTP

— Tarah M. Wheeler (@tarah) May 14, 2017

ข้อมูลทั้งหมดนี้รวบรวมมาตามแหล่งที่มีด้านล่างนี้ และหวังว่าจะช่วยให้คนทั่วไปที่อาจจะไม่มีความรู้ความเข้าใจ ได้มีแนวทางที่ช่วยให้รอดพ้นจาก ransomware ในอนาคต

- Customer Guidance for WannaCrypt attacks

- MalwareTech

- What is WannaCry ransomware and why is it attacking global computers?

- WannaCry Ransomware That’s Hitting World Right Now Uses NSA Windows Exploit

- WannaCry Kill-Switch(ed)? It’s Not Over! WannaCry 2.0 Ransomware Arrives

- Wanna Decryptor ransomware: What is it, and how does it work?

- WannaCry Ransomware: Everything You Need To Know Immediately

- The worm that spreads WanaCrypt0r

- มัลแวร์เข้ารหัสเรียกค่าไถ่ WannaCrypt ปรับโค้ดจาก EternalBlue เริ่มอาละวาด

- ไมโครซอฟท์ออกแพตช์สู้ EtnernalBlue ให้ Windows XP, Windows 8, Windows Server 2003 เป็นกรณีพิเศษ

- ไมโครซอฟท์อัพเดต Windows Defender ป้องกันภัย WannaCrypt แล้ว

ประวัติการแก้ไข

- 13/5/2017 03:35 – อัพสถานะแรกบน facebook.com

- 13/5/2017 12:40 – อัพเดทแนวทางป้องกันอื่นๆ เพิ่มเติม

- 13/5/2017 15:00 – อัพเดทลำดับการเขียนใหม่เพื่อให้อ่านง่ายขึ้น

- 13/5/2017 15:30 – อัพเดทเพิ่มเติมส่วน Windows XP, Windows Vista, Windows 8 และ Windows Server 2003

- 13/5/2017 16:40 – อัพเดทเพิ่มเติมส่วน ไมโครซอฟท์อัพเดต Windows Defender ป้องกันภัย WannaCry

- 18/5/2017 00:50 – อัพเดทขึ้น blog และรวบรวมข้อมูลอื่น ๆ ประกอบเข้ามาเพื่อความสมบูรณ์ของเนื้อหา